VCDRのランサムウェアリカバリオプションを動かしてみる その1

はじめに

今回は特別編として「VMware Cloud Disaster Recovery」のオプションである「ランサムウェアリカバリ」を動かしてみようと思います。

先日行われたVMware Explore 2023 Tokyoのハンズオンラボでも用意されていたように、最近VMware Cloud on AWSとともに注目を浴びているソリューションかと思います。とはいえ、説明だけではなかなかイメージが掴めないかと思いますので、こんな製品だという雰囲気がわかってもらえれば幸いです。

ランサムウェアリカバリの動作イメージ

VMware Cloud Disaster Recovery(以降VCDR)のリカバリプランは、Protection Siteにある仮想マシンをRecovery SDDCであるVMware Cloud on AWSのSDDCに、フェイルオーバーする動作になります。

一方でランサムウェアリカバリは、ランサムウェアに感染した(かもしれない)仮想マシンをRecovery SiteであるVMware Cloud on AWSのSDDCに展開し、取得してあるスナップショットがランサムウェアに感染しているか動作確認、正常であれば"元のProtection Site"にリストアする、動作になります。

※上記の図はVCDRのドキュメントから抜粋

ランサムウェアリカバリは、メイン動作であるリカバリプランのオプションとして設定する流れになりますが、その先のアクションはオプションの有無でガラッと変わることがポイントです。

全体の流れ

全体的な流れは以下の通りです。

1. API tokenの登録

2. Cloud file systemの作成

3. Protected siteの作成

4. ConnectorのDeploy

5. Protection groupの作成

6. Recovery SDDCの作成

7. Ransomeware Recovery Servicesを有効化

8. NSX Advanced Firewallを有効化

9. Recovery Planの作成

10.Recovery Planの実行

なお、本記事では、1〜6の手順については触れません。

1〜6の手順については、諸先輩(@damepanda_supra)が素晴らしい記事を投稿されているため、こちらをご参照してみてください。

そのため、本記事では下記について触れていきますが、本投稿では7〜9まで進めていきます。

7. Ransomeware Recovery Servicesを有効化

8. NSX Advanced Firewallを有効化

9. Recovery Planの作成

10.Recovery Planの実行

Ransomeware Recovery Servicesを有効化

まずはサービスを有効化にします。

Settingの下の方にある「Ronsomeware Recovery Services」をクリックします。

そのまま「ACTIVATE INTEGRATED ANALYSIS」をクリックします。

分析する国を設定しますが、日本で良いと思います。全てのチェックボックスにチェックを入れて、「ACTIVATE」をクリックします。

完了です。

ちなみに、Activateは1、2分程度の時間で完了されます。

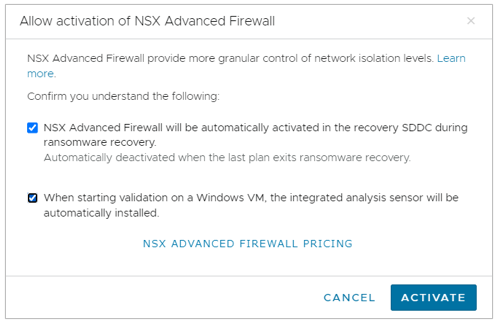

NSX Advanced Firewallを有効化

Recovery SDDCとして設定しているVMware Cloud on AWSのSDDCにNSX Advanced Firewallの有効化します。

「ALLOW ACTIVATION OF NSX ADVANCED FIREWALL」をクリックします。

なお、既にSDDCに対してNSX Advanced Firewallを有効化にしている場合は、クリックできないそうです。

Activateの確認とは別に、SDDCのFirewall(分散ファイアウォールとゲートウェイファイアウォールおよびインベントリ)にRansomeware Recovery用の設定を自動的に設定するか、の確認が出ます。便利なので有効にすることを推奨します。

完了です。

こちらもActivateは1、2分程度の時間で完了されます。

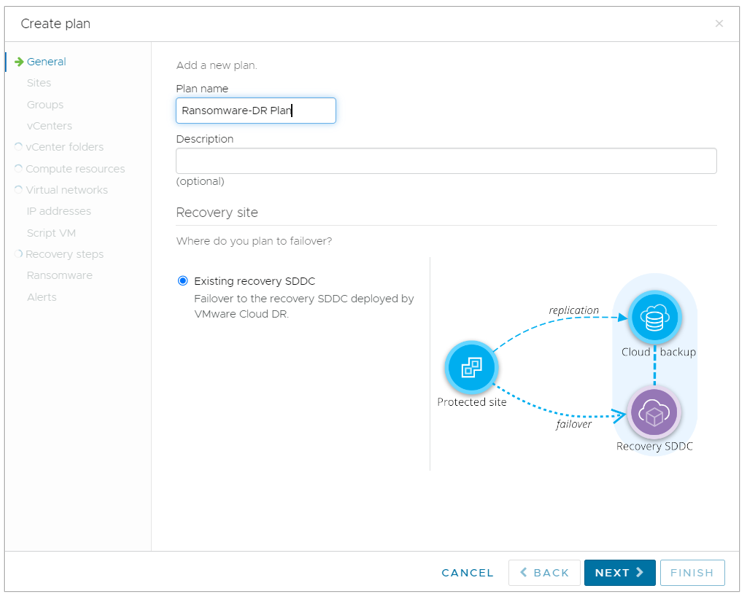

Recovery Planの作成

リカバリプランを作成します。

途中までは通常のリカバリプランと同じように設定していきます。

Activate Ransomware Recoveryにチェックを入れます。

真ん中あたりにある、「VMs in this plan will~」にチェックをすると、

次に進めます。

アラート関連を設定してリカバリプランの作成完了です。

さいごに

VCDRのランサムウェアリカバリについて触ってみました。

ランサムウェアリカバリは、リカバリプランのオプションとして設定しますが、その先のアクションがオプションの有無によって全く変わっていることに当初困惑してました。

VCDRには、スナップショットを取得しているProtection Siteに対して、同じ仮想マシンを容易にリカバリすることが可能です。この手法はVMware Cloud on AWSのSDDCは不要のため、シンプルなリカバリが可能です。

※諸先輩(@damepanda_supra)のサイトでは、こちらの動作になります。

ランサムウェアリカバリは、この手法のオプションに近いイメージになります。

VCDRは限定的な環境・使い方になるため、他のバックアップソリューションと比較すると弱いイメージがありますが、DRに特化した作りになっているため、その点では優秀だと思います。機会があれば、触ってみてください。

本日のむーたん

御手手が揃ってかわゆい

VMware Explore 2023 Las Vegas / VMware SD-WANとVMware SASEの速報レポート

はじめに

我が家のご主人であるむーたんにお留守番をして頂き、VMware Explore 2023 Las Vegasに参加しました。様々なメディアや会社から速報レポートが公開されておりますが、私からはVMware SD-WANとVMware SASEに絞って速報をお伝えしたいと思います。

速報と書きながら、Explore最終日の夜に執筆しておりますことをご了承ください。

VMware SD-WAN and VMware SASE:What's New and Next?(CEIB2573LV)

対象のセッションはタイトルの通り「VMware SD-WAN and VMware SASE:What's New and Next?(CEIB2573LV)」で発表されました。

セッションは昨年同様、SASE VP/GMのAbe Ankumah氏がスピーカーです。

一部は、前日に行われたジェネラルセッションなどで発表された内容がありましたが、詳細についてはこのセッションからになります。

1.VMware (SASE) OrchestratorがVMware Edge Cloud Orchestratorに名称変更

ジェネラルセッションで発表された内容になりますが、いわゆるVCOの名前がVMware Edge Cloud Orchestrator(以降VECO)に変更されました。名称の変更だけでなく、VMware Edge Compute Stack(以降VECS)の管理もVECOで行われるようになります。VECSのEdge展開にVMware SD-WANのゼロタッチプロビジョニングの技術が使われると紹介されております。

2.Enhanced Firewallによる機能強化

バージョン5.2.0によって追加された機能の紹介です。EdgeのFirewall(以降FW)にIPSが追加されました。IPSはVMware NSXで使われている技術によるところで、FWの機能自体も各種認証を取得していることから安心してご利用できます、とアピールされてました。

またロードマップとして、「URL Filter」「IP Reputation」「Deep SIEM Integration」の機能追加が公表されております。

3.VMware SD-Accessのリリースおよび名称変更

約1年前に発表し、先月リリースされたVMware SD-WAN ClientがVMware SD-Access(以降SD-Access)に名称変更されました。SD-Accessはリリースされたばかりのため、まだよくわからない方が多いかと思いますが、ZTNAに対応したEnd to EndのVPNソリューションです。

SD-Accessについてはこちら

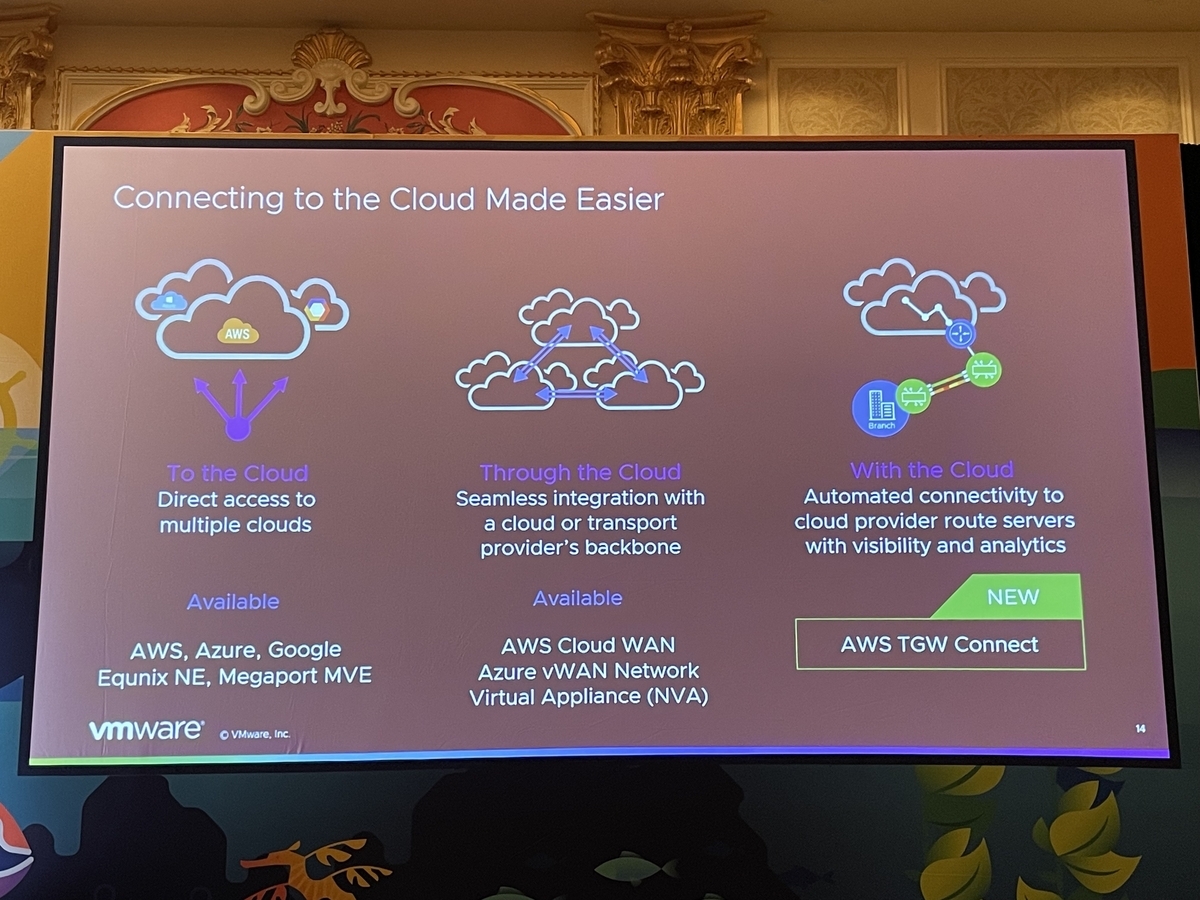

4.AWSのTrangit Gateway Connectに対応

LANインターフェイスにGRE/BGPに対応したことで、AWS Transit Gateway Connect アタッチメントと組み合わせてTransit Gatewayと接続、BGPを使うことでダイナミックルーティングを用いた経路のやりとりを実現することができました。

5.VMware Edge PoP構想の発表

VMware Edge PoPの構想が発表されました。これはいわゆるExchageサービスとして、VMware Edge PoPを経由することでAWSやAzureなどの様々なパブリッククラウドとの接続をDelicated Accesをすることができるようです。

もともとVMware Cloud on Equinix Metalというサービスがあり、VMwareはEquinixと親和性が高いです。そのEquinixのNetwork Edgeを使い、Equinix Febricを使ったマルチクラウド接続を実現するのかなっと思います。

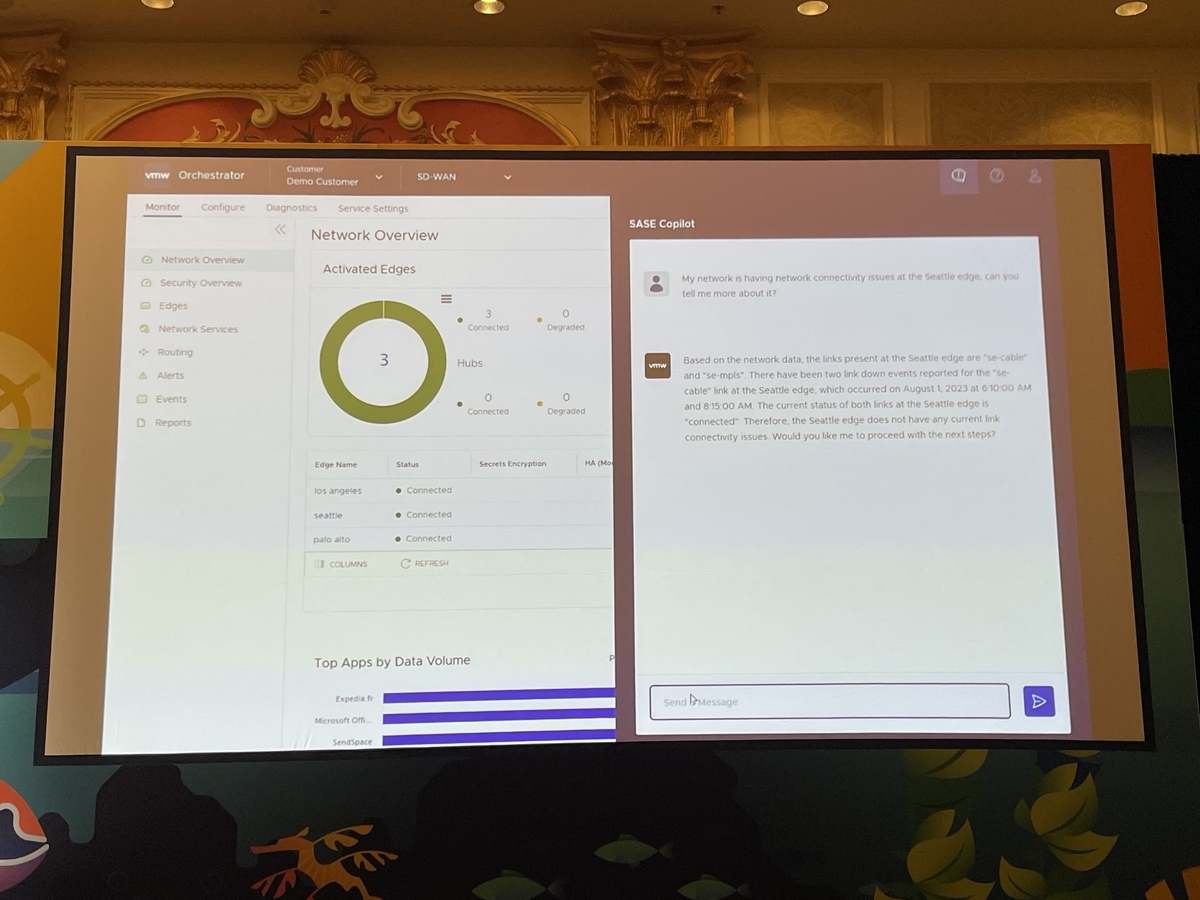

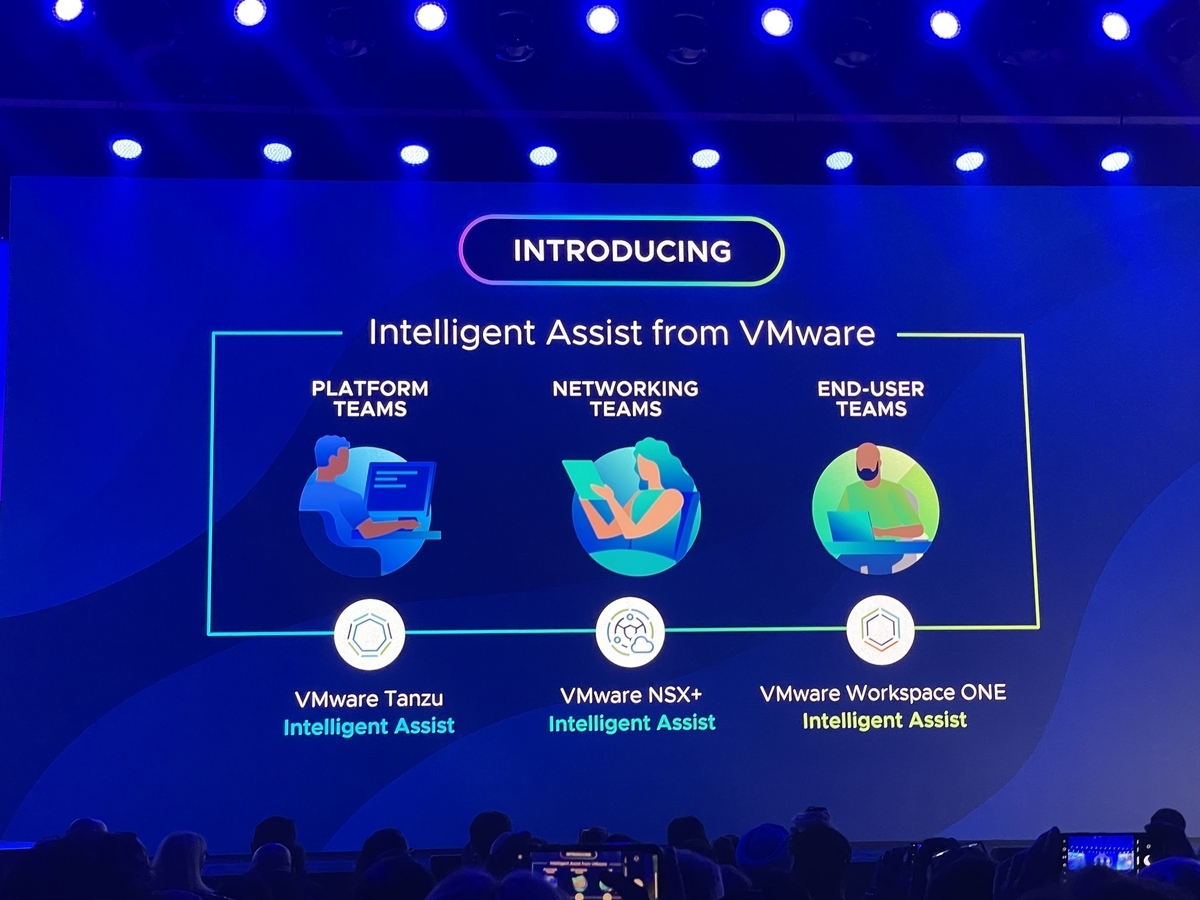

6.SASE Intelligent Assistのデモ

最後に、SASE Intelligent Assistのデモが紹介されました。これは対話式の自然言語による運用のサポートをしてくれるそうで、実際に質問を投げかけ、SASE Copilotから回答をされている様子が紹介されました。

なお、ジェネラルセッションでは、SASE Intelligent Assistには触れられておらず、他のIntelligent Assistより開発が遅れているのかなーと思いました。

さいごに

以上の1〜6がSD-WANとSASEのアップデートになります。SD-WANについては、ほぼバージョン5.2.0の内容が一部取り上げられた感じになっております。

VMware SD-WAN/SASE 5.2 リリースノートはこちら

え、SASEのアップデートがないのでは?という声が聞こえてきますが、、、、、、、

うん、まぁそういうことでしょうか。。。。VMware社の姿勢として力を入れていかないということなのかな????と思っております。

SD-WANについては、今後も注力されると思いますので、引き続き注目してみてください。

本日のむーたん

10kgに耐えうるハンモックでお留守番中(現在8kgのわがままボディ)

よくわからないVMware SD-WAN Gatewayのご説明 その1

はじめに

VMware SD-WANの資料を見ていると、VMware SD-WAN Gatewayについて説明がふわっとしており、構成を学ぶ上の情報があまりないことに気がつきます。

今回はそんなVMware SD-WAN gatewayについて、ご説明していきたいと思います。

構成のおさらい

VMware SD-WANは、下記の3つのコンポーネントで構成されてます。

VMware SD-WAN Orchestrator:VMware SD-WANのWebUI、ここから設定などします

VMware SD-WAN Gateway:VMware SD-WANを制御します

VMware SD-WAN Edge:いわゆるWANルータ、パケット処理します

まずは名称

SD-WAN Gatewayの表記には揺らぎがあり、「VMware SD-WAN Gateway」「Cloud Gateway」「VCG」「Gateway」など、VMwareが作成している資料でも様々な記載があります。

VMware SD-WANの公式ドキュメントを確認すると、「VMware SD-WAN Gateway」が正式名称のようで、略して「Gateway」と記載があります。本ブログは略称を使用してGatewayと記載していきます。(過去投稿に違う表記があったらすみません)

なお、「VCG」は「VeloCloud Gateway」の名残りになります。

「Cloud Gateway」はクラウド(インターネット)上にあるため、この表現の方がわかりやすいため、敢えて表現されているように見受けられます。

Gatewayの役割

ここから本題です。

GatewayはSD-WANにおけるコントロールプレーンを機能します。コントロールプレーンって何?という方もいらっしゃるかと思いますが、細かい定義を書き出すのは大変なので、ググってください。。。

動作のイメージですが、よくある無線LANのコントローラをイメージするとわかりやすいです。一般的には、無線コントローラがあり、コントローラに属する複数台のアクセスポイントがあります。各アクセスポイントはそれぞれ独立して動作しますが、設定やアクセスポイント間のデータのやり取りはコントローラに集めて処理がされてます。

VMware SD-WANに置き換えた構成イメージは無線コントローラはGateway、無線コントローラのUIをなくし、別媒体にしたのが、Orchestrator、アクセスポイントがEdge、という関係性になります。(あくまでイメージになります)

Gatewayの運営

基本的にVMwareが運営を行います。アップデート、各種設定、障害対応、新規展開などなどです。そのためユーザはGatewayを構築・設定することなくVMware SD-WANを利用することができます。

基本から外れるケースとして、下記の2点があります。

1:パートナーGateway

2:自前でGatewayを用意

パートナーGatewayは、その名の通り、VMware SD-WANのパートナー権限を持つ事業者が運営するGatewayを利用するケースです。海外でパートナーGatewayを持っているキャリアがいますが、日本ではパートナーGatewayを持つ事業者がいないため、意識しなくて良いでしょう。

自前でGatewayを用意するケースでは、VMware SD-WAN全体を自前で構築するケースです。この場合、OrchestratorとGatewayを自社で構築・運用することになります。これらは運用負荷が高いため、基本的にはVMwareが運用するOrchestrator、Gatewayを利用することを推奨します、とVMwareからコメントを頂いております。

Gatewayの場所

Cloud Gatewayと呼ばれるだけあり、インターネット上にあり、世界中に150以上あるとされております。ついでにお伝えするとOrchestraorもインターネット上にあります。

Edgeはインターネット上にあるGatewayとOrchestratorに接続するため、必ず1回線はインターネットに接続できる環境が必須になります。

さいごに

今回はSD-WAN Gatewayの概要についてご説明しました。次回はSD-WAN Gatewayの機能について、もう少し詳しく説明していきたいと思います。

本日のむーたん

VMware SD-WAN Edgeで利用できるWAN構成をまとめてみる その1

今回から数回に分けてVMware SD-WAN EdgeのWAN構成について、みなさまにご紹介したいと思います。

私が思うVMware SD-WAN の良いところの1つに

「利用できるWAN回線を問わない」

ことがあげられます。VMware SD-WAN Edgeでは、有線インターネット、閉域網、モバイル回線(LTEなど)と様々な回線を利用できます。

はじめに

前提知識として、VMware SD-WAN Edgeを利用する上でのルールとして、VMware SD-WAN Edgeが接続する最低1つのWAN回線からインターネット上にあるVMware SD-WAN の管理コンポーネントである「VMware SD-WAN Orchestrator」および「VMware SD-WAN Gateway」に接続する必要があります。

閉域網がインターネット接続サービスを提供しており、VMware SD-WAN 管理コンポーネントと必要な通信ができる場合は、閉域網だけ利用するVMware SD-WAN Edgeの構成も可能になります。

オーバーレイとアンダーレイ

VMware SD-WAN では、オーバーレイとアンダーレイの考えがあります。

オーバーレイは、VMware独自のトンネリング技術であるVCMP(VeloCloud Management Protocol)を利用してVMware SD-WAN EdgeやVMware SD-WAN Gatewayとの間でトンネル(=オーバーレイ)を構築します。

アンダーレイは、インターネットや閉域網へトンネルを経由せず直接通信する場合に利用します。

VMware SD-WAN Edgeのオーバーレイ設定

VMware SD-WAN Edge でオーバーレイを構築するには以下の4つを設定します。

- WAN回線を接続するインターフェースのアドレス設定

- インターフェースのオーバーレイ有効化

- インターフェースに「WAN オーバーレイ」設定を割り当て

- 設定項目「WAN設定」よりオーバーレイ環境で利用するパラメータを設定

1~4のそれぞれをご紹介します。

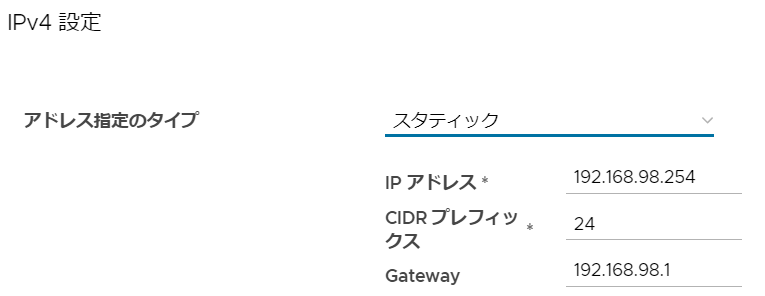

1. WAN回線を接続するインターフェースのアドレス設定

インターフェースのIPアドレスを固定IP、DHCP、PPPoEから選択して必要なパラメータを設定します。この設定はオーバーレイ、アンダーレイどちらを利用する場合でも必要な設定になります。

例:インターフェースの一覧

例:インターフェースGE4のアドレス設定

プルダウンメニューより「固定IP、DHCP、PPPoE」を選択

2. インターフェースのオーバーレイ有効化

1でIPアドレス設定をしたインターフェースでオーバーレイを利用する場合は、インターフェースの「WAN リンクの有効化」設定を有効にします。

3. インターフェースに「WAN オーバーレイ」設定を割り当て

2で「WANリンクの有効化」設定を有効化した場合、割り当てるWAN設定をプルダウンから「自動検出」または「ユーザー定義」のいずれかを選択します。

4. 設定項目「WAN設定」よりオーバーレイ環境で利用するパラメータを設定

3で設定した「WANリンクの有効化」設定のパラメーターを設定します。

WAN設定には、インターフェース設定により自動検出された「自動検出(のオーバーレイ)」とユーザーがWAN設定を定義する「ユーザー定義(のオーバーレイ)」の2種類があります。WAN設定よりWANリンクタイプやMTU、WAN帯域の測定方法、WAN回線アクティブ/バックアップモードの指定などを設定します。WAN設定の詳細については、本ブログの続編でWAN回線パターンとともにご紹介したいと思います。

例:自動検出を利用した時の一覧

例:自動検出されたWANオーバーレイ

例:ユーザー定義のWANオーバーレイ

オーバーレイを利用せず、アンダーレイのみでWAN回線を利用する場合は、1のIPアドレスのみ設定します。

オーバーレイとアンダーレイをともに利用する場合は、ルーティングとビジネスポリシーを利用します。

これらの設定をVMware SD-WAN Edgeで利用するWAN回線に応じて設定していきます。実際に利用できるWAN回線と構成について、次回よりご紹介していきたいと思います。

余談ですが、最近話題の衛星回線をVMware SD-WAN で利用するケースも出てきています!

MetTel Snares Starlink for SD-WAN Satellite Service

https://www.sdxcentral.com/articles/news/mettel-snares-starlink-for-sd-wan-satellite-service/2022/12/

[video] Enabling the Remote Workforce with VMware SD-WAN, Starlink, and 5G

遅延に強いVMware SD-WAN だから実現できる選択肢かと思います。衛星回線を用意できないので試したことはありませんが、機会があれば実際に試してみた結果をどこかで発表してみたいですね。

それでは。

本日のむーたん

パラメータは一切不要!VMware SD-WANの拠点間接続③

はじめに

色々とイベントがあり、ブログ本編の更新ができませんでしたが、

昨年10月の記事の続きになります。

以前の記事と合わせて思い出しながら、見ていただけると幸いです。

*前回の記事はこちら

前回は、VMware SD-WANの拠点間接続(Cloud VPN)とHubについて、まとめました。今回は、Cloud VPNがなぜ便利なのかお伝えしたいと思います。

Cloud VPNの設定

Cloud VPNの第1回目に軽く載せていましたが、今回は拠点間接続(Cloud VPN)を実現する設定を行います。

VPN設定は以上です。

はい、これだけなんです!!

対向拠点のパブリックIPアドレスや、疎通したいネットワークのルーティング、VPNポリシーや、Preshared Keyなど、全て不要です!!

GUIでポチポチするだけで、値の入力が不要でとても簡単にVPNを構築することができます。

Cloud VPNのメリットをまとめる

改めてCloud VPNのメリットをまとめます。

Cloud VPNはとても簡単にVPN設定ができる、と上記で挙げましたが、別の視点ではVMware SD-WANによってVPN接続・構成が実現されていることになります。

つまり人による人為的ミスが起きないため、非常に信頼性が高いです。

また、Cloud VPNはProfileに設定されるため、同じProfileを使用しているEdgeには、同様のVPNが構成されます。複数台の機器を扱うネットワーク機器では、複数台の機器に同じ設定が適用され、VPNが自動でされることは非常に頼もしいです。

以前にあげたゼロタッチプロビジョニングと組み合わせることによって、

・設定およびソフトウェアが確実に設定される

・複数台のEdgeに同じ展開される

・VPNが確実に構成される

この3点が組み合わせることによって現地に機器をデプロイする作業の信頼性を高め、「誰でも(NWスキルがあるエンジニアでなくても)、簡単にゼロタッチプロビジョニングができます」(私、失敗しないので)が謳えることになります。

本日のむーたん

vExpert になれました!!

ついにvExpertになることができました!!

実は過去にも申請してましたが、色々ありアワードになることができませんでしたが、今年は無事にアワードされてよかったです。

むーたんも喜んでおります!!

VMware SD-WAN Orchestratorにログインするときに2要素認証を利用してみた

はじめに

今年も残りわずかとなりました。

日々忙しい日々を過ごされている方も多いかと思います。

長期休暇明けに気をつけたいのがセキュリティ、、ということで(?)

今回はVMware SD-WAN Orchestratorにログインするときに利用できる2要素認証についてご紹介したいと思います。

多要素認証について

最近では、SaaSにログインする時に多要素認証を利用することが多くなりました。VMware SD-WANでもSaaSと同じようにユーザーがOrchestratorにログインするときに2要素認証を利用できます。VMware SD-WANの2要素認証では「SMS」を利用します。

VMware SD-WANのログインに利用する認証モードは、Orchestratorに設定したユーザー名、パスワードを利用する「ネイティブ(NATIVE)」と認証IDプロバイダーと連携する「SSO」の2つのモードが存在します。本ブログでは、Orchestratorにログインする認証モードは「ネイティブ (NATIVE)」の利用を前提としています。

2要素認証の設定

2要素認証の利用には、以下のステップが必要です。

1. ユーザーアカウントに携帯電話番号を設定

2. 販売代理店またはVMware サポートに2要素認証機能の有効化を依頼

3. 販売代理店またはVMware サポートがカスタマーテナントの機能を有効化

4. ユーザーアカウントで2要素認証が有効化されたことを確認

カスタマーテナントで2要素認証が有効化されているかについては、以下より確認できます。

・Orchestratorの 左メニュー「管理」→「システム設定」をクリック

・「全般情報」の「2要素認証の有効化」のチェックボックスを確認

例:2要素認証が有効になっている場合

VMware SD-WANのカスタマー権限(いわゆる利用者)では、上記キャプチャ「2要素認証の有効化」の有効/無効チェックボックスは操作できません。事前にユーザーアカウントにSMSを受信する携帯電話番号を設定してからパートナー権限を持つ販売代理店またはVMware サポートにSRをあげてカスタマーテナントの2要素認証を有効化してもらう必要があります。全てのユーザーで2要素認証の利用を必須にしたい場合は、「2要素認証が必要」も一緒に有効にしてもらいます。「2要素認証が必要」を有効にする場合は、カスタマーテナントに登録されているすべてのユーザーで携帯電話番号の登録が必要です。「2要素認証が必要」が無効な場合は、携帯電話番号が登録されたユーザーのみ2要素認証が利用できるようになります。

ユーザーアカウントには以下のように携帯電話番号を設定します。

・プルダウンより国番号を選択

・SMSを受信する携帯電話番号を090-1234-5678のような形式で記載

・右上の「変更の保存」ボタンをクリックして設定を反映

販売代理店またはVMwareサポートが2要素認証を有効化すると携帯電話番号が登録されているユーザーは2要素認証が利用できるようになります。2要素認証が有効化されると、Orchestratorにログイン時にログインID、パスワードを入力した後、下記のように2要素認証のパスワード入力画面が表示されるようになります。

なお、SMSはUS(+1)から発呼されます。(2022年12月時点)

「2要素認証の有効化」が有効、「2要素認証が必要」が無効な場合は、カスタマーテナントのすべてのユーザーに携帯電話番号を登録しなくてもカスタマーテナントで「2要素認証を有効化」することはできます。

ただし、「2要素認証の有効化」がオンになるとカスタマーテナントに登録されたすべてのユーザーの2要素認証は「有効」になります。そのため、2要素認証が有効化された後でユーザーの携帯電話番号を登録すると自動的に次回ログインより2要素認証が有効になります。この環境において、新規ユーザーを作成する場合は、携帯電話番号の登録が必須となります。

この環境ではカスタマー管理者が個別のユーザーごとに2要素認証利用のオン/オフを設定することもできます。その場合は、Orchestratorの管理者ページから2要素認証を利用するユーザーの設定画面を開きユーザーの携帯電話欄の下にある「2要素が有効」チェックボックスを有効/無効にして設定を保存します。

※ログインで使用しているアカウントの「2要素が有効」チェックボックスは操作できません

例:ログインしているユーザー以外のアカウントで2要素認証が有効になっている場合

2要素認証を利用できるユーザーは、「管理者」一覧の「2要素」列より確認できます。

例:2要素認証を利用できるユーザー

まとめ

今回の記事のまとめです。

Q. VMware SD-WANの2要素認証は何が利用できるか?

A. VMware SD-WANのOrchestratorにログインするときの2要素認証として、SMSを利用できます。

Q. どこを確認すれば2要素認証の利用ができるかわかるのか?

A. 左メニューの「管理」→「システム設定」の「全般情報」より確認できます。

Q. VMware SD-WANの2要素認証を利用するにはどうすれば良いか?

A. ユーザーアカウントに携帯電話を設定した後、販売代理店もしくはVMwareサポートに依頼してください。販売代理店またはVMwareサポートがテナントの2要素認証を有効化します。機能がテナントで有効化されると携帯電話番号が登録されたユーザーで2要素認証が利用できます。

Q. VMware SD-WANの2要素認証を必須にすることはできるか?

A. できます。初回の有効化までにすべてのユーザーで携帯電話番号の登録が必須になります。

Q. VMware SD-WANの2要素認証をユーザーごとに有効/無効にできるか?

A. 「2要素認証が必要」が無効な場合はできます。初回の有効化直後は、すべてのユーザーで有効化されます。カスタマー管理者がユーザー画面より「2要素が有効」チェックボックスを個別にオン/オフすることができます。

※ログインで使用しているアカウントの操作はできません。

Q. VMware SD-WANの2要素認証を利用する場合の携帯電話番号はどこに設定すれば良いか?

A. ユーザーアカウントの「携帯電話」欄に以下を設定してください。

・プルダウンより国番号を設定(日本は+81)

・SMSを受信する携帯番号を「090-1234-5678」のような形式で記載する

Q. 2要素認証にはSMSを利用するが、発信元はどこか?

A. USから発呼されます。(2022年12月確認)

今回はVMware SD-WANのOrchestratorログイン時に利用できる2要素認証についてご紹介しました。2要素認証を利用することでログインの安全性が高まるため、2要素認証の利用をおすすめします。

2要素認証に関するVMwareドキュメント

「全般情報 (General Information)」

本日のむーたん